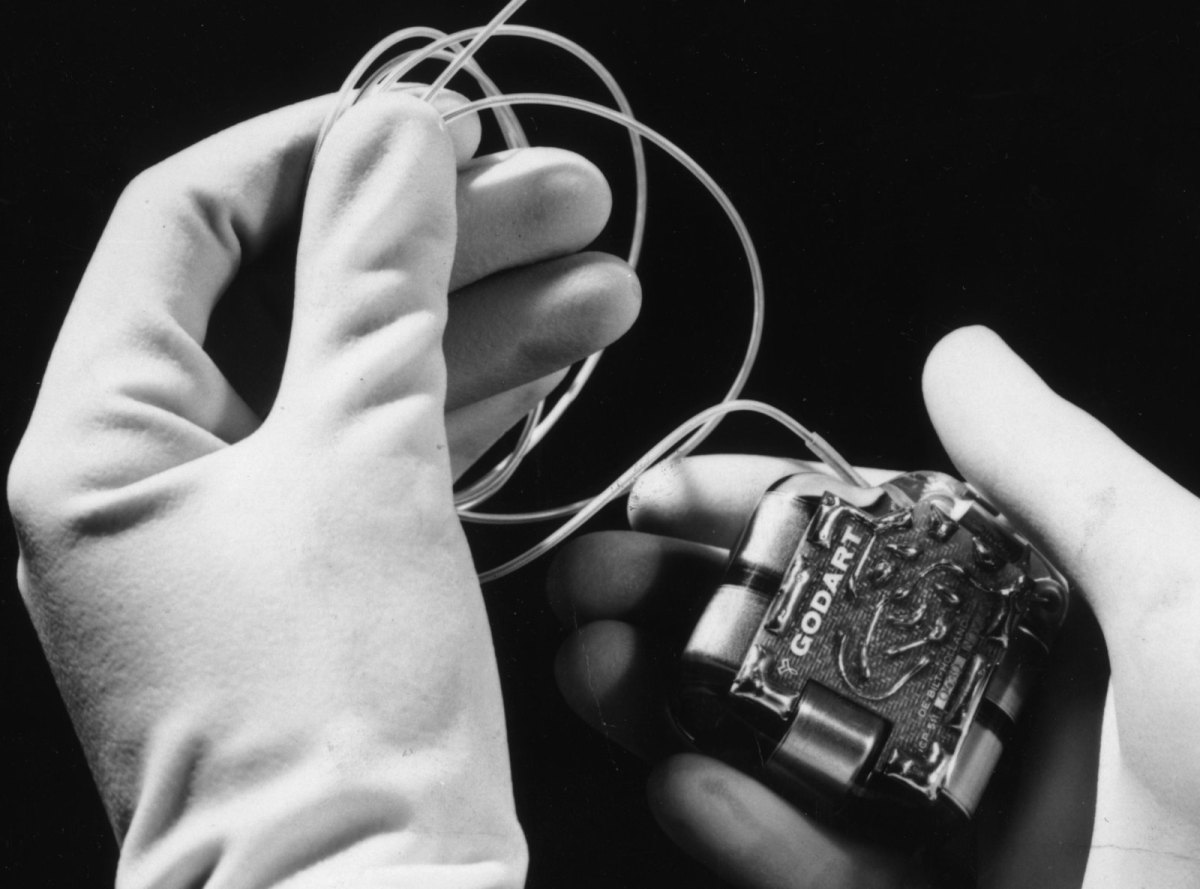

futurezone: Herr Schnitzer, Sie sind im Allgemeinen Krankenhaus Wien für die EDV und Sicherheit zuständig. Forscher haben herausgefunden, dass auch Herzschrittmacher anfällig für Sicherheitsprobleme sind und manipuliert werden können. Für wie wahrscheinlich halten Sie das?

Georg Schnitzer: Die Kommunikation von implantierten Kleingeräten erfolgt mit NFC-Mechanismen (Near Field Communication). Das heißt, dass der Sender, der die Geräteparameter verändert, wenige Zentimeter vom Empfänger entfernt sein muss. Hier einen allgemeinen Mechanismus aufzusetzen, der Störsignale sendet und entsprechende Manipulation der Parameter vornimmt, halte ich für ausgeschlossen. Ein bewusster Angriff auf eine Person ist mit krimineller Energie sicher irgendwie möglich, aber nicht das Thema für Massenangriffe. Generell wurden diese Geräte aber in den vergangenen Jahren technisch extrem verbessert, sodass eine unbewusste Veränderung durch Störfelder nahezu ausgeschlossen ist.

Und wie sieht es mit Insulinpumpen und Patientenmonitoren aus?

Es gibt vernetzte Medizintechnikgeräte, die sich außerhalb des Patienten befinden und Interaktionen abgeben, zum Beispiel Spritzenpumpen im Stationsbereich. Hier könnte eine Schadsoftware die Funktionsparameter verändern. Diese Geräte sind gleich zu behandeln wie alle anderen vernetzten MT-Geräte.

Wie geht man am AKH Wien damit um, gibt es dafür Spezialisten?

In der Abteilung Technologie und Informatik gibt es Spezialisten, die die vernetzten Systeme kennen, betrieblich unterstützen und im Bedarfsfall helfen. Bei den speziellen Kleingeräten, wie Herzschrittmacher, stellen die Hersteller der Geräte die Spezialisten bei. Diese Techniker sind oft schon zur Implementation der Geräte im Operationssaal dabei.

Gab es am AKH Wien schon Fälle, in denen Herzschrittmacher aufgrund von IT-Problemen ausgetauscht werden mussten?

Mir sind keine Fälle am AKH Wien bekannt, wo derartige Problemfälle aufgetreten sind.

In den USA waren im Mai Röntgen-Monitoring-Geräte von der Erpressungswelle mit der Software WannaCry betroffen. Wie schützt das AKH Wien seine Infrastruktur vor solchen Attacken?

Am AKH Wien existiert ein eigenes Medizintechniknetz als Teil des Routine-Netzwerks. Dieses Netz kann man sich als eine Wolke von vielen kleinen Inselnetzen vorstellen, die über spezielle Firewalls mit dem restlichen Routinenetz verbunden sind. Bei diesen Verbindungen wird darauf geachtet, dass nur die zwingend notwendige Kommunikation stattfinden kann. Des Weiteren drängen wir die Hersteller, die Geräte möglichst schnell mit aktuellen Betriebssystem-Versionen auszustatten und die Security-relevanten Patches zeitnah einzusetzen.

Möglich sind derartige Angriffe wie WannaCry auch, weil Windows-XP-Rechner zum Einsatz kommen. Setzt das AKH Wien noch auf Windows XP und falls ja, warum?

Im normalen Netz betreiben wir im Klinikbereich keine XP-Rechner mehr, die direkt vernetzt sind. Leider gibt es noch MT-Geräte oder MT-nahe Systeme, die unter Windows XP laufen. Die versuchen wir idealerweise als komplette Insel zu betreiben. Wenn dies nicht möglich ist, dann sind diese Geräte hinter einer Firewall. Zusätzlich haben wir diese Systeme verstärkt unter Kontrolle.

Dieser Artikel erschien zuerst auf futurezone.at.